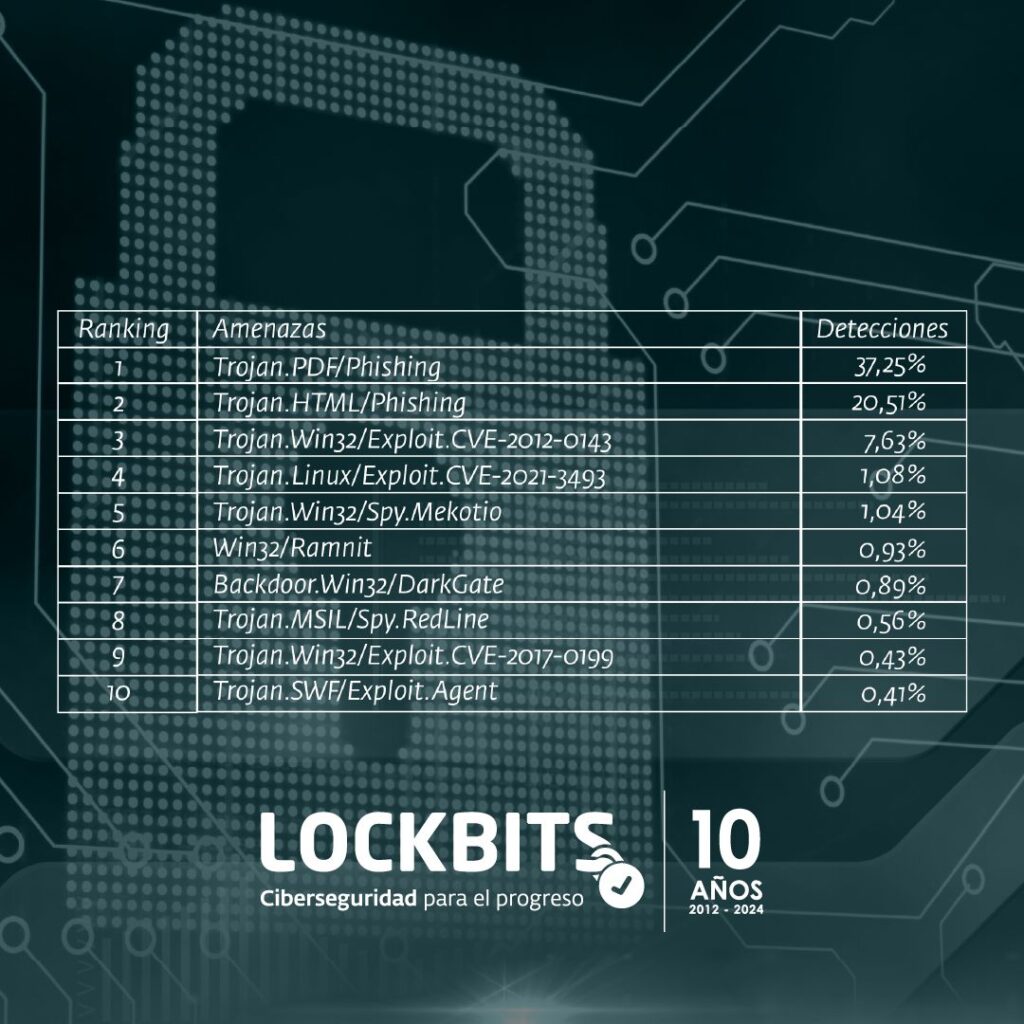

Marzo ha sido testigo de una serie de detecciones de malware y otros ataques informáticos por parte de ESET Chile. En este post, analizaremos el phishing, algunas vulnerabilidades y otros códigos maliciosos como Mekotio que ocuparon el ranking de los 10 ataques más detectados en Chile durante marzo.

Cabe destacar que el phishing continúa siendo un ataque redituable para los cibercriminales. Esto queda de manifiesto en el ranking al clasificarse como las detecciones más prolíficas del mes, ocupando los lugares 1 y 2. Cabe destacar que en los meses anteriores el phishing también ocupaba los primeros puestos, sin embargo, habían sido omitidos para darle mayor cabida a las detecciones de malware.

Por otro lado, las vulnerabilidades vuelven a tener protagonismo al estar posicionados en los lugares 3, 4, 9 y 10. Finalmente, destacan malware como el troyano bancario Mekotio, Ramnit, RedLine, entre otros.

Ranking de las 10 Principales Incidencias de Marzo de 2024 en Chile:

N° 1.- Trojan.PDF/Phishing

Este phishing se camufla dentro de archivos PDF aparentemente legítimos, pero que, al abrirse, ocupan ingeniería social para seducir que los usuarios realicen acciones que pueden exponer los datos. Usualmente, estos archivos intentan engañar al usuario para que revele información sensible o descargue software malintencionado adicional.

El phishing a través de archivos PDF es una táctica común debido a la confianza que los usuarios suelen depositar en este formato. Los ciberdelincuentes aprovechan esto para difundir malware de manera efectiva. Asimismo, con PDF los atacantes logran evadir algunos filtros antispam.

Para mitigar este riesgo, se recomienda a los usuarios verificar cuidadosamente la fuente de los archivos PDF antes de abrirlos. Además, contar con soluciones de seguridad robustas que puedan detectar y bloquear este tipo de amenazas es fundamental.

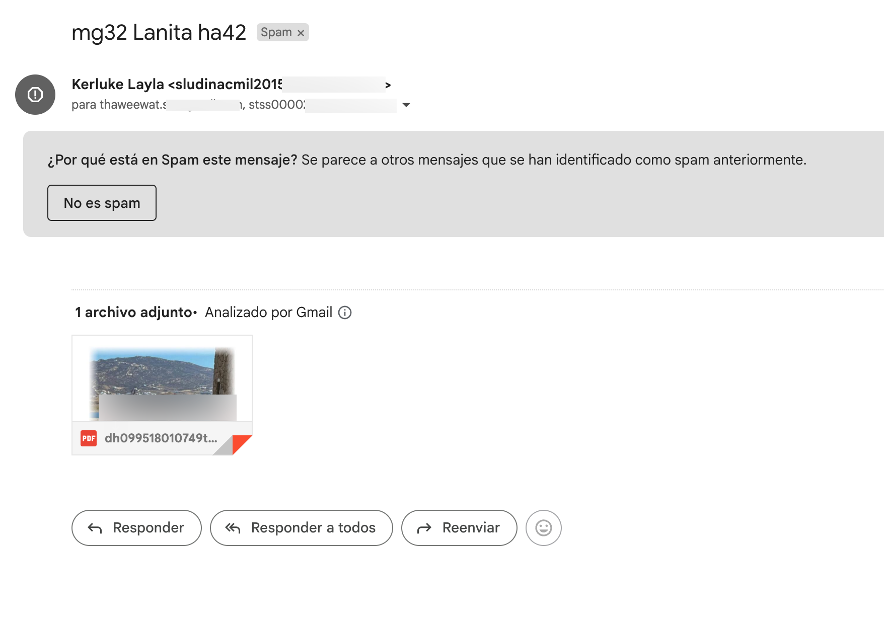

A continuación, se muestra un correo con un PDF adjunto que es un phishing:

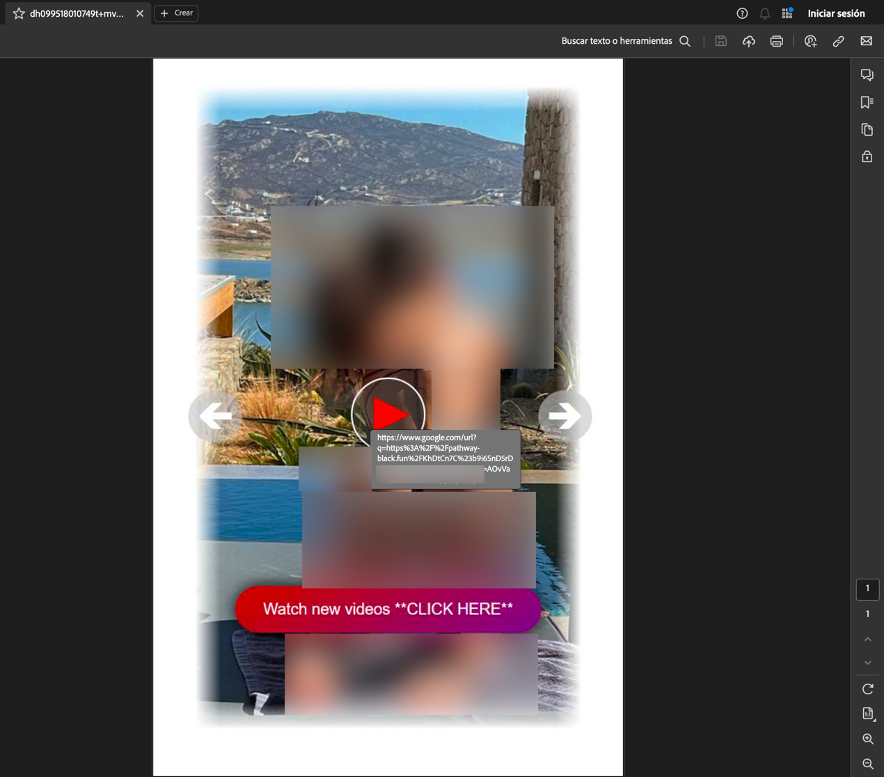

En caso que la potencial víctima abra el PDF, se muestra una imagen llamativa que de hacerle clic, dirige al usuario hacia un sitio fraudulento:

En caso que la potencial víctima abra el PDF, se muestra una imagen llamativa que de hacerle clic, dirige al usuario hacia un sitio fraudulento:

N° 2.- Trojan.HTML/Phishing

Similar al anterior, este phishing utiliza archivos HTML para engañar a los usuarios y obtener información confidencial como contraseñas o datos bancarios.

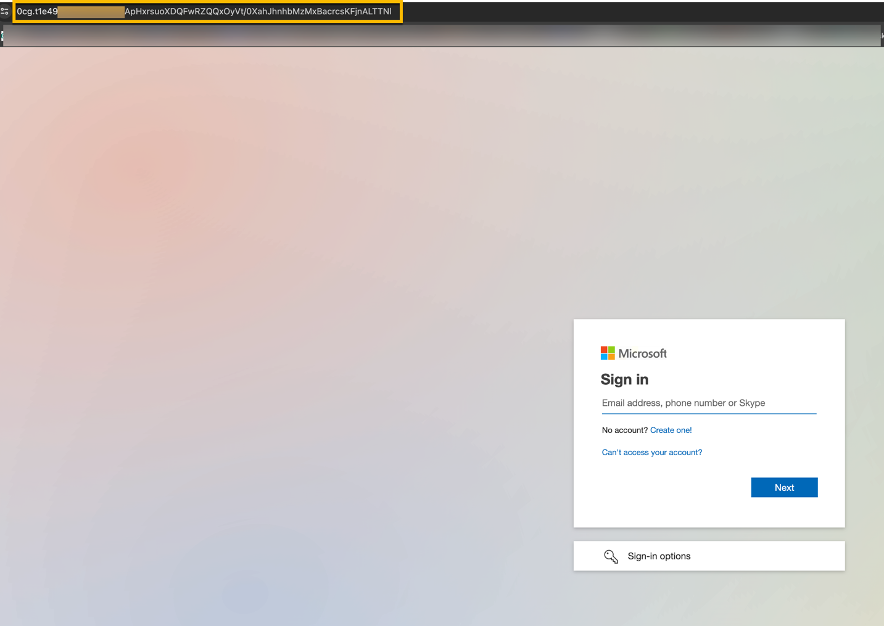

Los archivos HTML son comúnmente utilizados en campañas de phishing debido a su capacidad para crear páginas web falsas que imitan a sitios legítimos. Estas páginas falsas pueden ser difíciles de distinguir de las auténticas, lo que aumenta el riesgo de caer en la trampa.

Es común observar casos de archivos HTML que al ser ejecutados, suplantan sitios asociados a servicios de Microsoft 365 como OneDrive. A continuación, se muestra un ejemplo:

La educación del usuario es clave para combatir este tipo de amenaza. Se recomienda tener precaución al hacer clic en enlaces o abrir archivos adjuntos de origen desconocido. Además, contar con herramientas de seguridad que puedan detectar y bloquear páginas web maliciosas es esencial.

N° 3.- Trojan.Win32/Exploit.CVE-2012-0143

En el tercer lugar de nuestro ranking, nos encontramos con una vulnerabilidad en Excel 2003 (CVE-2012-0143) que data de hace más de dos décadas. Esta brecha en la seguridad facilita la propagación de malware, lo que subraya la importancia de mantener actualizado nuestro software para prevenir la explotación de vulnerabilidades.

Para protegerse contra este tipo de amenaza, es crucial mantener actualizados los sistemas operativos y aplicar parches de seguridad tan pronto como estén disponibles. Además, contar con soluciones de seguridad que puedan detectar y bloquear intentos de explotación de vulnerabilidades es fundamental.

N° 4.- Trojan.Linux/Exploit.CVE-2021-3493

Se trata de una vulnerabilidad en Linux (Ubuntu). Contrarrestando la creencia común de que Linux es inherentemente más seguro, esta vulnerabilidad (CVE-2021-3493) para Ubuntu resalta la importancia de aplicar las actualizaciones adecuadas. Los cibercriminales continúan buscando brechas en sistemas operativos ampliamente utilizados, incluso en entornos empresariales. Esta vulnerabilidad permite que un atacante pueda elevar privilegios y actuar como root.

Al igual que en el caso de Windows, es fundamental mantener actualizados los sistemas Linux y aplicar parches de seguridad de manera regular. Además, implementar medidas de seguridad adicionales, como cortafuegos y sistemas de detección de intrusiones, puede ayudar a proteger contra este tipo de amenaza.

N° 5.- Trojan.Win32/Spy.Mekotio

Este malware es un troyano bancario espía diseñado para robar información confidencial, como contraseñas y datos financieros, de sistemas Windows comprometidos.

Mekotio es una amenaza que ha estado activa durante algún tiempo, evolucionando constantemente para eludir las defensas de seguridad tradicionales y robar información sensible de manera sigilosa.

Para protegerse contra Mekotio y otros tipos de malware espía, se recomienda utilizar soluciones de seguridad avanzadas que puedan detectar y bloquear actividades sospechosas en tiempo real como ESET PROTECT Complete. Además, es fundamental educar a los usuarios sobre las prácticas seguras de navegación y proteger sus credenciales con autenticación de dos factores siempre que sea posible.

N° 6.- Win32/Ramnit

Nos encontramos con este malware diseñado para convertir computadores en zombies, dejándolos vulnerables a las instrucciones maliciosas de los ciberdelincuentes. Su objetivo principal es el robo de datos sensibles, como información bancaria y credenciales de redes sociales.

Para protegerse contra Win32/Ramnit, es fundamental mantener actualizados los sistemas operativos y utilizar software antivirus confiable que pueda detectar y eliminar esta amenaza. Además, se recomienda evitar el uso de dispositivos de almacenamiento extraíbles no seguros y mantener una política de seguridad estricta en las redes locales.

N° 7.- Backdoor.Win32/DarkGate

Backdoor.Win32/DarkGate es un tipo de malware que crea una “puerta trasera” en el sistema infectado, permitiendo a los ciberdelincuentes acceder y controlar el sistema de forma remota. Esta puerta trasera puede ser utilizada para robar información, instalar software malicioso adicional o realizar ataques de denegación de servicio.

Este tipo de malware representa una amenaza grave para la seguridad en línea, ya que permite a los atacantes mantener un control sobre los sistemas infectados sin ser detectados fácilmente.

Para protegerse contra Backdoor.Win32/DarkGate, es crucial mantener actualizado el software y utilizar herramientas de seguridad que puedan detectar y eliminar este tipo de malware. Además, se recomienda implementar medidas de seguridad adicionales, como firewalls y sistemas de detección de intrusiones, para bloquear el acceso no autorizado a los sistemas.

N° 8.- Trojan.MSIL/Spy.RedLine

Trojan.MSIL/Spy.RedLine es un malware diseñado para espiar la actividad del usuario en línea, recopilando información confidencial como contraseñas, datos bancarios y correos electrónicos.

Este tipo de malware representa una seria violación de la privacidad del usuario y puede tener consecuencias devastadoras si no se detecta y elimina a tiempo. Algunas variantes recientes pueden robar criptomonedas de distintas billeteras virtuales.

Para protegerse contra Trojan.MSIL/Spy.RedLine, es fundamental utilizar software antivirus actualizado y realizar análisis periódicos del sistema en busca de malware. Además, se recomienda ser cauteloso al abrir correos electrónicos y descargar archivos adjuntos de fuentes desconocidas, ya que muchas veces este tipo de malware se propaga a través de correos electrónicos de phishing.

N° 9.- Trojan.Win32/Exploit.CVE-2017-0199

Se trata de la detecciones de diversos códigos maliciosos que intentan explotar la vulnerabilidad CVE-2017-0199 que afecta a Microsoft Office 2007 SP3, Office 2010 SP2, Office 2016, Windows Vista SP2, Windows Server 2008 SP2, Windows 7 SP1 y Windows 8. La explotación de esta vulnerabilidad permite la ejecución de código arbitrario mediante un documento diseñado con este propósito.

Para protegerse contra este tipo de amenaza, es crucial mantener actualizados los sistemas operativos y aplicar parches de seguridad tan pronto como estén disponibles para todas las aplicaciones como Office. Además, contar con soluciones de seguridad que puedan detectar y bloquear intentos de explotación de vulnerabilidades es fundamental.

N° 10.- Trojan.SWF/Exploit.Agent

Es una detección de distintos malware que explotan vulnerabilidades en Adobe Flash y archivos SWF.

A pesar de la disminución del uso de Flash en los últimos años, los archivos SWF maliciosos siguen siendo una amenaza para la seguridad en línea, especialmente para aquellos usuarios que aún no han desinstalado completamente el reproductor de Flash.

Para protegerse contra este tipo de amenaza, se recomienda desinstalar por completo el reproductor de Flash si ya no es necesario y utilizar navegadores web actualizados que bloqueen la reproducción automática de contenido Flash. Además, contar con software antivirus actualizado puede ayudar a detectar y eliminar archivos SWF maliciosos antes de que puedan causar daño.

Conclusión

La identificación y comprensión de las principales amenazas de ciberseguridad son fundamentales para protegerse contra ellas. En marzo de 2024, el equipo de ESET Chile ha destacado la detección de varios casos de phishing, demostrando que sigue siendo un ataque lucrativo para los cibercriminales. Por otro lado, el malware que roba información como Mekotio, RedLine, entre otros, también son bastante común en el país. Asimismo, diferentes vulnerabilidades, pero con un patrón en común; que no son nuevas, nos permite recalcar una vez más, la necesidad imperiosa de contar con software actualizado.

Finalmente, una combinación de educación del usuario, mantenimiento del sistema y la implementación de soluciones de seguridad avanzadas como ESET PROTECT Complete, permiten mitigar estos riesgos y mantener la seguridad de los sistemas informáticos en Chile y el resto del mundo.